书籍

第一章

CTF:Capture The Flag

竞赛模式:解题模式(RE逆向工程、Pwn漏洞挖掘与利用、Web渗透、Crypto密码学、Mobile移动安全、Misc杂项)

、攻防模式、混合模式

著名赛事:DEFCON CTF、Pwn2Own、CGC、XCTF、强网杯、HITCON CTF、TCTF

网络安全会议:RSA、BlackHat、ISC

学术会议:CCS、NDSS、Oakland S&P(A)、USENIX(A)

第二章

编译器的结构可分为前端和后端,前端是机器无关的,其功能是把源程序分解成组成要素和相应的语法结构,通过这个结构创建源程序的中间表示,同时搜集和源程序相关的信息,存放到符号表中;后端是及其相关的,其功能是根据中间表示和符号表信息构造目标程序。

GCC的编译主要分为四个阶段:预处理(-E)、编译(-S)、汇编(-c)、链接。

ELF(Executable and Linkable Format)格式是COFF格式的变种。

ELF文件分为三种类型:可执行文件(.EXEC)、可重定位文件(.REL)和共享目标文件(.DYN);

通常目标文件都会包含代码(.text)、数据(.data)和BSS(.bss)三个节,BSS节用于保存未初始化的全局变量和局部静态变量。

第三章

最先诞生的是复杂指令集计算机(CISC),典型代表就是x86处理器。

对于x86处理器而言,有三个最主要的操作模式:保护模式、实地址模式和系统管理模式,此外还有一个保护模式的子模式,称为虚拟8086模式。

x86汇编语言主要的语法风格有两种:AT&T风格和Intel风格。

第四章

第五章

视频

漏洞分析与利用

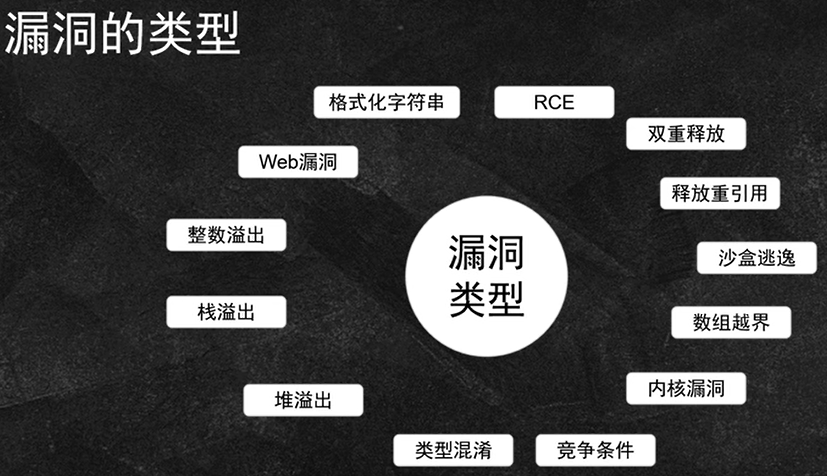

漏洞是bug的一种。

1 | //栈溢出-临近变量淹没 |

栈溢出-返回地址覆盖

1 | //栈溢出-手工代码植入 |

函数代码在栈中保存顺序:

buffer

前栈帧EBP

返回地址

ESP

1 | //寻找jmp esp |

1 | unsigned char SHELLCODE[189] = { |

1 | //计算函数哈希 |

1 | //加载shellcode |

1 | //异或加密shellcode |

1 | //shellcode解码 |

1 | //通用shellcode |

| 堆内存 | 栈内存 | |

|---|---|---|

| 典型用例 | 动态增长的链表等数据结构 | 函数局部数组 |

| 申请方式 | 使用函数申请,通过指针使用 | 直接声明 |

| 释放方式 | 使用函数释放 | 系统回收 |

| 管理方式 | 使用者申请与释放 | 系统完成申请与释放 |

| 所处位置 | 变化范围很大 | 0X0012XXXX |

| 增长方向 | 由低到高 | 由高到低 |

windows堆分配

通过堆,内存管理器将一块较大的内存空间委托给堆管理器来管理;

- 用户态

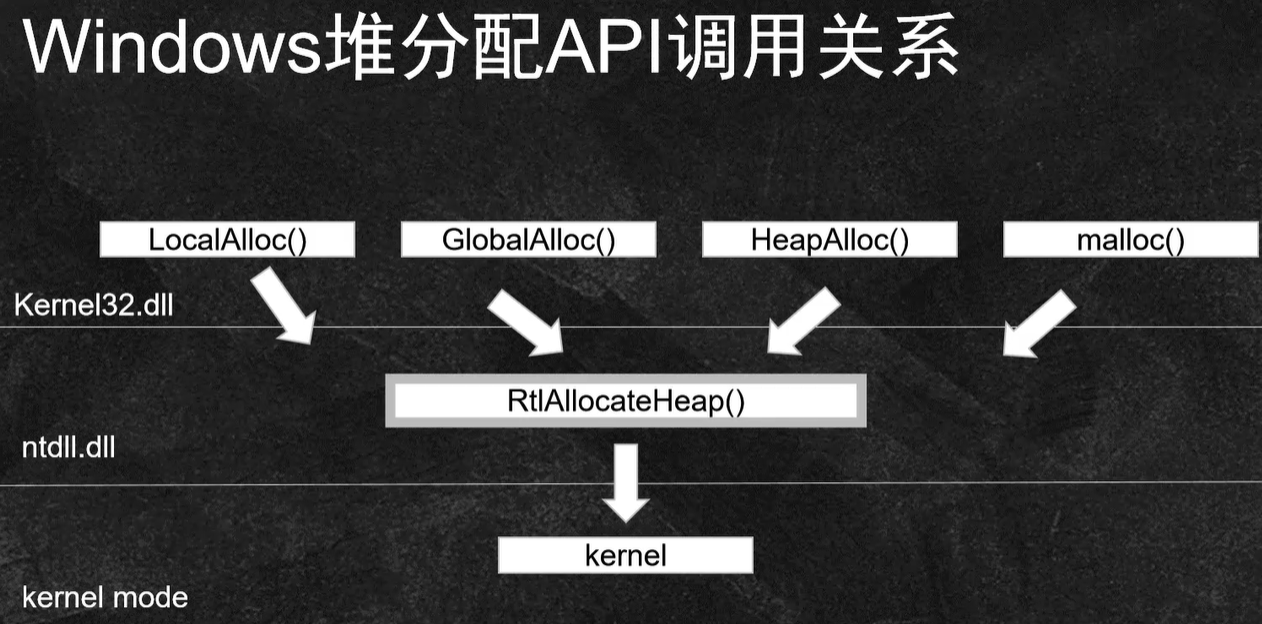

小内存:堆管理器分配堆,调用堆分配API从堆管理器分配堆,堆分配API包括LocalAlloc、GlobalAlloc、HeapAlloc、malloc等;

大内存:内存管理器分配堆,调用虚拟内存分配API来从内存管理器分配内存,虚拟内存API包括VirtualAlloc、VirtualAllocEx、VirtualFree、VirtualFreeEx、VirtualLock、VirtualUnload、VirtualPotect、VirtualQuery等;

- 内核态

小内存:池管理器(Pool Manager)。池管理器公开了一组驱动程序接口以向外提供服务,包括ExAllocatePool、ExAllocatePoolwithTag、ExAllocatePoolWithTagPriority、ExAllocatePoolwithQuota、ExFessPool、ExFreePoolwithTag等;

大内存:内存管理器分配虚拟内存,内核对应的API包括NtAllocatevirtualMemory、NtProtectvirtualMemory等;

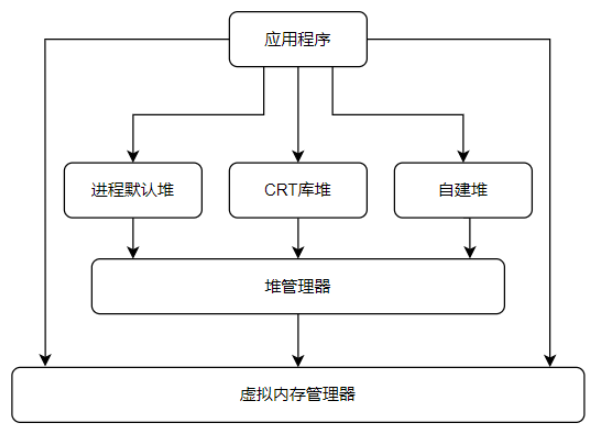

程序中对堆的直接操作主要有三种:

1、进程默认堆:每个进程启动的时候系统会创建一个默认堆,LocalAlloc、GlobalAlloc是从进程默认堆上分配内存;也可以使用GetProcessHeap获取进程默认堆的句柄;然后根据用这个句柄去调用HeapAlloc达到在系统默认堆上分配内存的效果;

2、C++编程中常用的是malloc和new去申请内存,这些由CRT库提供方法。在VS2010之前(包含),CRT库会使用HeapCreate去创建一个堆,供CRT库自己使用。在VS2015以后CRT库的实现,并不会再去创建一个单独的堆,而使用进程默认堆。

3、自建堆。这个泛指程序通过HeapCreate去创建的堆,然后利用HeapAlloc等API去操作堆,比如申请空间;

为了支持C的内存分配函数和C++的内存分配运算符(new和delete,即CRT内存分配函数),编译器的C运行库会创建一个专门的堆供这些函数使用,即CRT堆。

进程默认堆

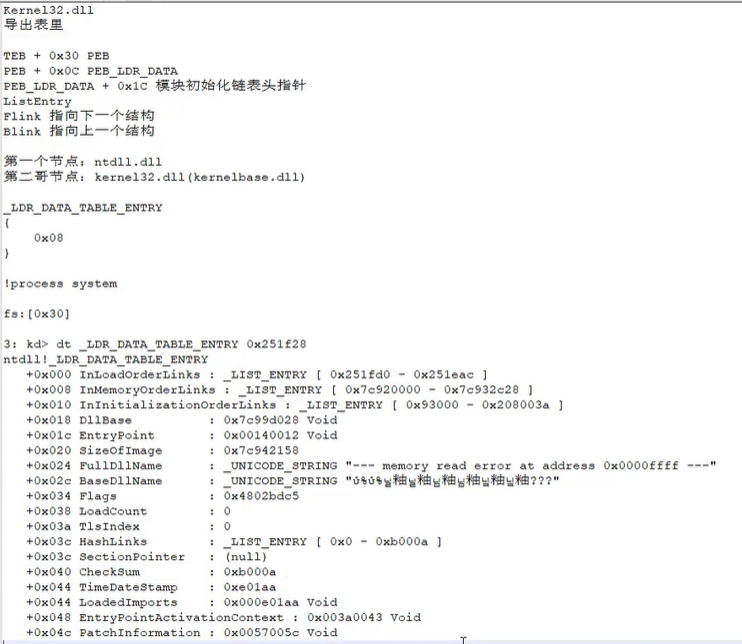

创建进程时操作系统为进程创建的默认堆:ntdll! KiUserApcDispather-> ntdll! LdrpInitialize-> ntdll! LdrplInitializeProcess-> ntdll! RtlCreateHeap

创建好的堆的句柄保存在PEB结构的ProcessHeap字段中;

- 私有堆

可以通过HeapCreate这个api来创建属于进程的私有堆,这个api实际上会调用RtlCreateHeap函数,创建完毕之后会将创建好的堆句柄保存到peb结构中。

HeapCreate-> ntdll!RtlCreateHeap-> NtAllocateVirtualMemory

Windows 堆管理机制 [1] 堆基础

https://www.bilibili.com/video/BV13cBXYqE2m?t=103.7&p=32