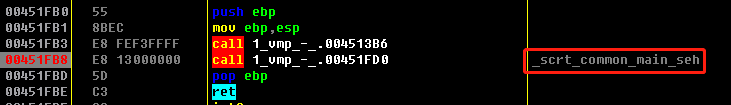

程序入口特征:

1 | VC6:GetVersion() |

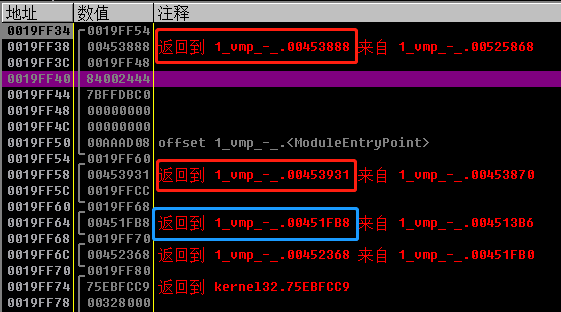

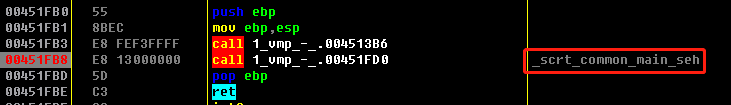

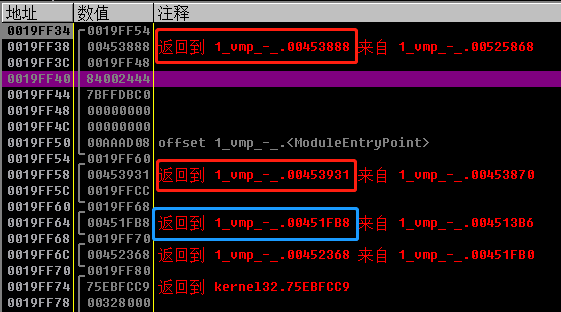

1 | //寻找入口点: |

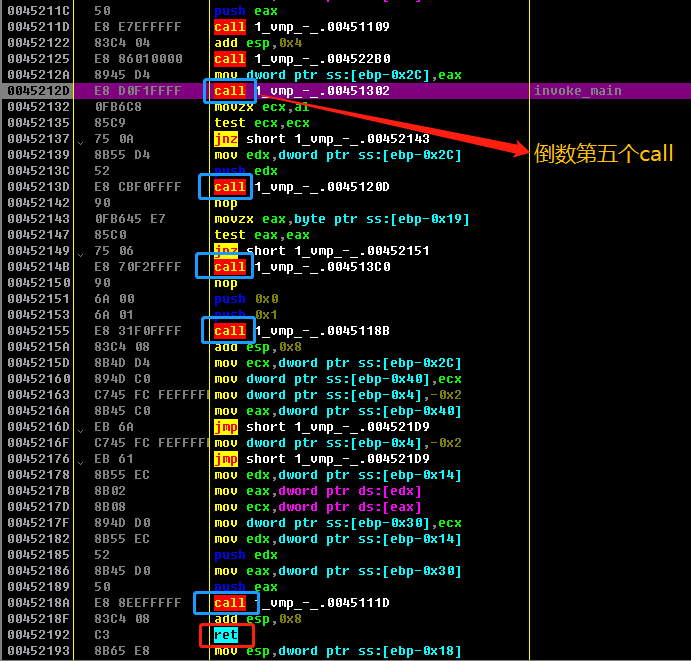

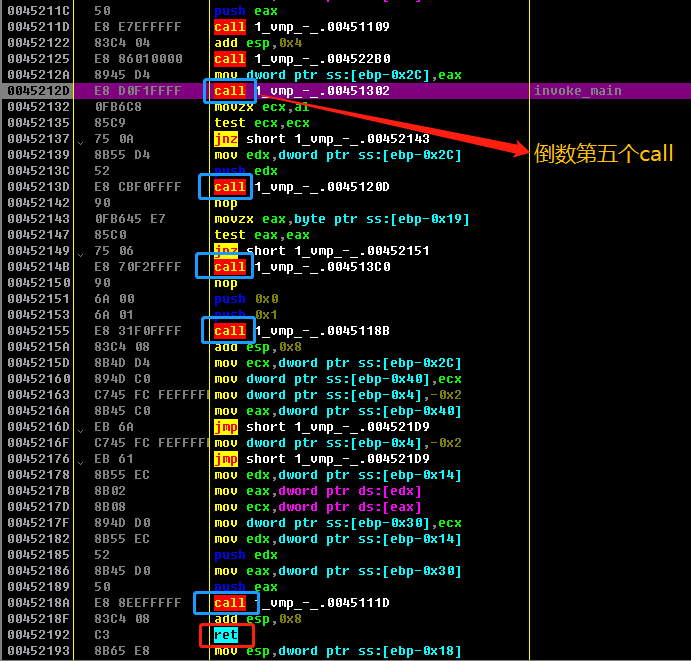

1 | 3、倒数第五个call就是 invoke_main(); |

1 | 4、进去invoke_main(),一个jmp之后就是main(); |

1 | 以上思路也可以应对TMD、Engima壳(保护是默认选项) |

1 | //TLS回调函数检测调试器 |

1 | //花指令-异常处理滥用 |

1 |

|

【零碎技术】VMProtect

程序入口特征:

1 | VC6:GetVersion() |

1 | //寻找入口点: |

1 | 3、倒数第五个call就是 invoke_main(); |

1 | 4、进去invoke_main(),一个jmp之后就是main(); |

1 | 以上思路也可以应对TMD、Engima壳(保护是默认选项) |

1 | //TLS回调函数检测调试器 |

1 | //花指令-异常处理滥用 |

1 |

|